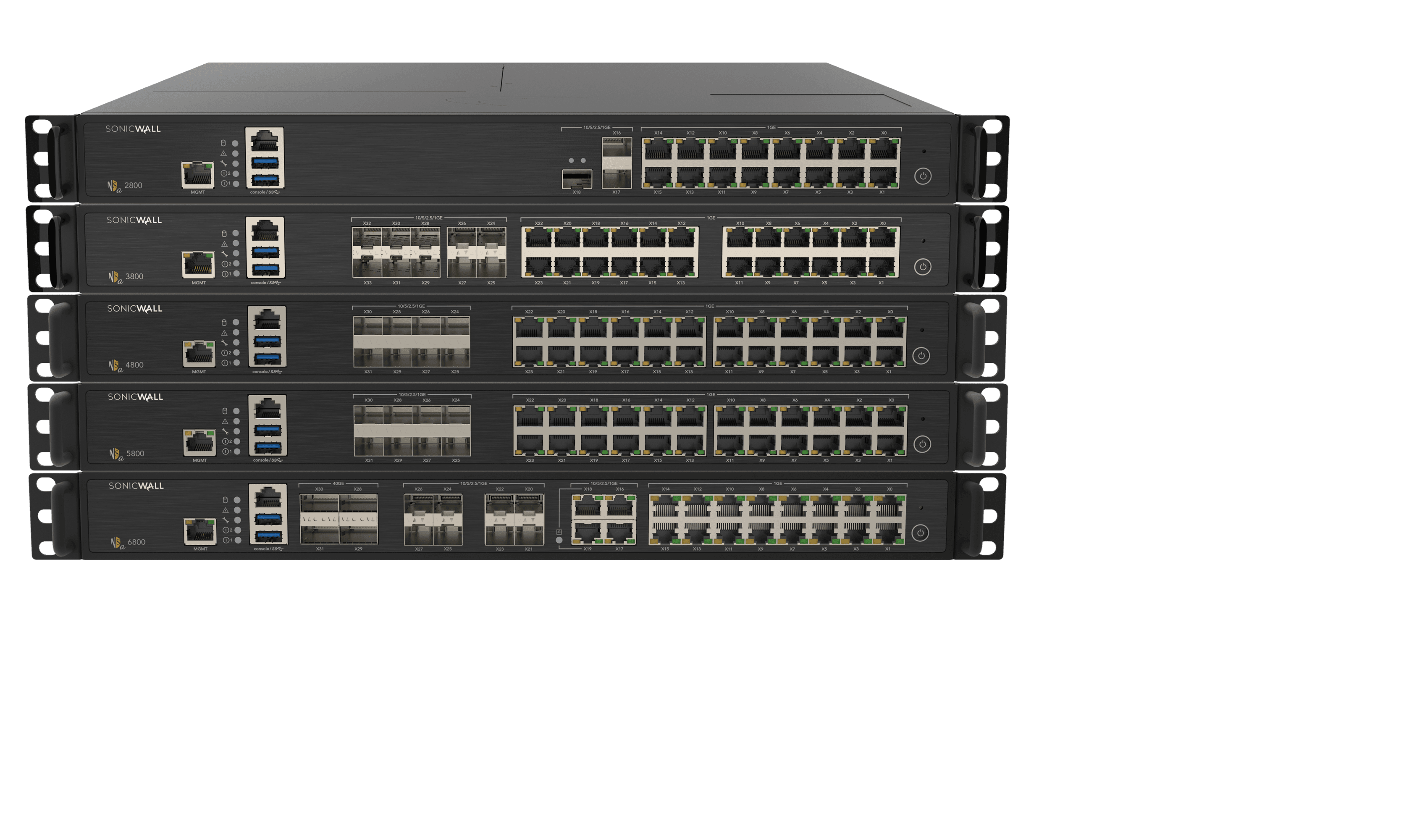

Introducing Gen 8 NSa Series Next-Generation Firewall (NGFW)

Best-in-class threat prevention performance at a low TCO

Resources

What Our Customers

Are Saying about us:

“Directly after implementing them, we had a major attack effort against the city. The SonicWall firewalls were able to prevent entry into the network. We found out shortly after this had happened that the Cisco firewall had a vulnerability that was not general knowledge at the time that would have enabled the attackers to gain entry into our network.”

Chief Information Officer, - State & Local Government

"Being part of the public education market, threats can originate from a multitude of sources. SonicWall has blocked and protected our network from threats outside our organization. Preventing attacks and being highly available to our users has made SonicWall a perfect solution for us. VPN features of SonicWall have allowed us to provide outside access to our private network for trusted vendors and support services."

James Adams - IT Director, Wisconsin Public Schools

"The SonicWall NSa firewalls deployed at our locations have instilled confidence that these front lines of defense devices are protecting our digital assets with industry-leading security, scalability, and manageability."

Scott Pratt - Chief Information Officer

"The combined features of the appliance have cut the costs of having separate pieces of hardware."

IT Manager, - Small Business Financial Services Company

"It’s made our site-to-site VPN very seamless, making the cross-site business a breeze."

Manufacturing Professional, - Medium Enterprise Industrial Manufacturing Company

"Very easy to use and they offer the level of security that we expected. The technical support is also very good. They will help you from troubleshooting all the way to implementing a new configuration. Never had an issue from the service or support from SonicWall."

Tom Jones - IT Director at Joint Emergency Communications Center

"As a Registered Investment Adviser, we have regulatory requirements that SonicWall helps us to meet. Our clients’ data require state-of-the-art protection and monitoring."

W. Jack Kessler - General Partner/CFO/CCO, Clarity Partners