-

Products

-

Gen 7 Firewalls

SonicWall's Gen 7 platform-ready firewalls offer performance with stability and superior threat protection — all at an industry-leading TCO.

Read More

-

-

Solutions

-

Federal

Protect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn MoreFederalProtect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn More - Industries

- Use Cases

-

-

Partners

-

Partner Portal

Access to deal registration, MDF, sales and marketing tools, training and more

Learn MorePartner PortalAccess to deal registration, MDF, sales and marketing tools, training and more

Learn More - SonicWall Partners

- Partner Resources

-

-

Support

-

Support Portal

Find answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn MoreSupport PortalFind answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn More - Support

- Resources

- Capture Labs

-

- Company

- Contact Us

Como posso configurar o SSL-VPN para uso com o NetExtender ou o Mobile Connect?

Description

SSL VPN é um método para permitir que Usuários Remotos se conectem ao SonicWall e acessem os recursos internos da rede. As conexões SSL VPN podem ser configuradas com um dos três métodos:

- O SonicWall NetExtender Client

- O SonicWall Mobile Connect Client

- SSL VPN Bookmarks via SonicWall Virtual Office

Este artigo detalha como configurar o recurso SSL VPN para usuários NetExtender e Mobile Connect, ambos com soluções baseadas em software.

O NetExtender está disponível para os seguintes Sistemas Operacionais

- Microsoft Windows

- Android

- iOS

- OS X

- Linux Distributions

O Mobile Connect está disponível para os seguintes sistemas operacionais

- Windows 8.1 & 10

- OS X

- iOS

- Android

Resolution

Resolution for SonicOS 6.5

This release includes significant user interface changes and many new features that are different from the SonicOS 6.2 and earlier firmware. The below resolution is for customers using SonicOS 6.5 firmware.

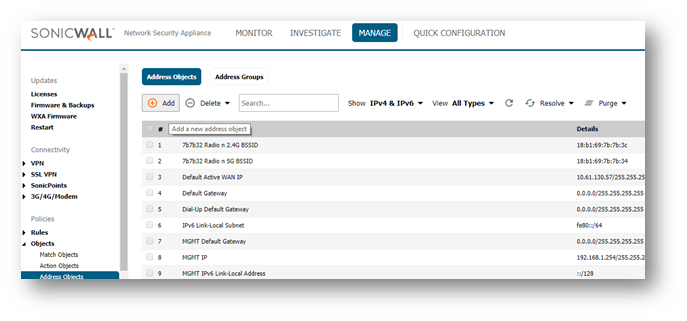

Criando um objeto de endereço para o intervalo de endereços IPv4 SSLVPN

- Faça o Login no SonicWall management GUI.

- Clique em Manage no menu de navegação superior.

- Navegue em Objects | Address Objects e clique em Add na parte superior do painel.

- Na janela pop-up, insira as informações para o seu intervalo SSL VPN. Segue um exemplo de intervalo:

- Nome: SSLVPN Range

DICA: Este é apenas um nome amigável usado para administração.

DICA: Este é apenas um nome amigável usado para administração. - Zone: SSLVPN

- Type : Range

NOTA: Isso não precisa ser um intervalo e também pode ser configurado como Host ou Network.

NOTA: Isso não precisa ser um intervalo e também pode ser configurado como Host ou Network. - Starting IP Address: 192.168.168.100

- Ending IP Address: 192.168.168.110

Configuração SSLVPN

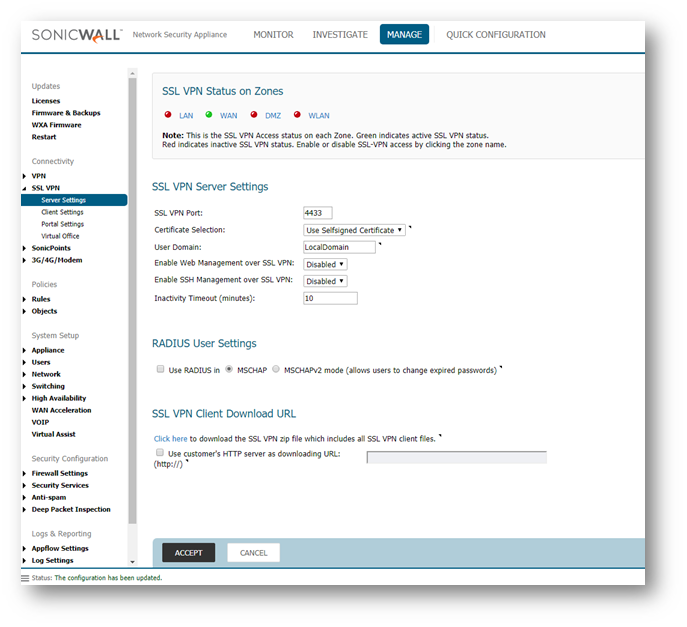

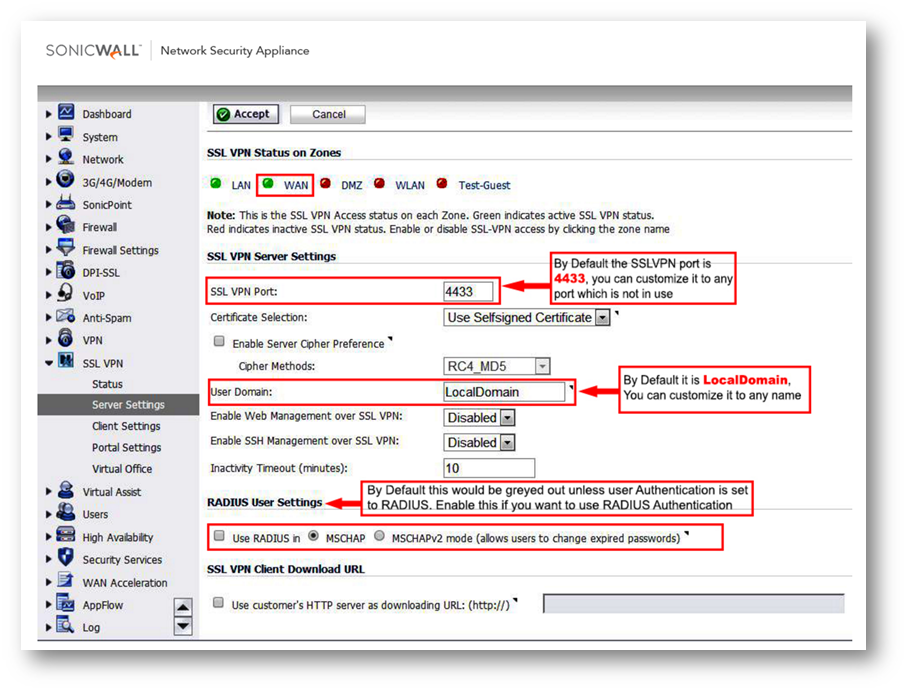

- Vá na página SSL-VPN | Server Settings.

- Clique na Bolha Vermelha para WAN, ela deve se tornar Verde. Isso indica que as Conexões SSL VPN serão permitidas na Zona WAN.

- Defina a SSL VPN Port e Domain como desejado.

NOTA:A Porta SSLVPN será necessária ao conectar usando o Mobile Connect e o NetExtender, a menos que o número da porta seja 443. A porta 443 só pode ser usada se a porta de gerenciamento do firewall não for 443. O Domínio é usado durante o processo de login do usuário.

NOTA:A Porta SSLVPN será necessária ao conectar usando o Mobile Connect e o NetExtender, a menos que o número da porta seja 443. A porta 443 só pode ser usada se a porta de gerenciamento do firewall não for 443. O Domínio é usado durante o processo de login do usuário. DICA: Se você quiser gerenciar o firewall via GUI ou SSH em SSLVPN, esses recursos também podem ser ativados separadamente aqui.

DICA: Se você quiser gerenciar o firewall via GUI ou SSH em SSLVPN, esses recursos também podem ser ativados separadamente aqui.

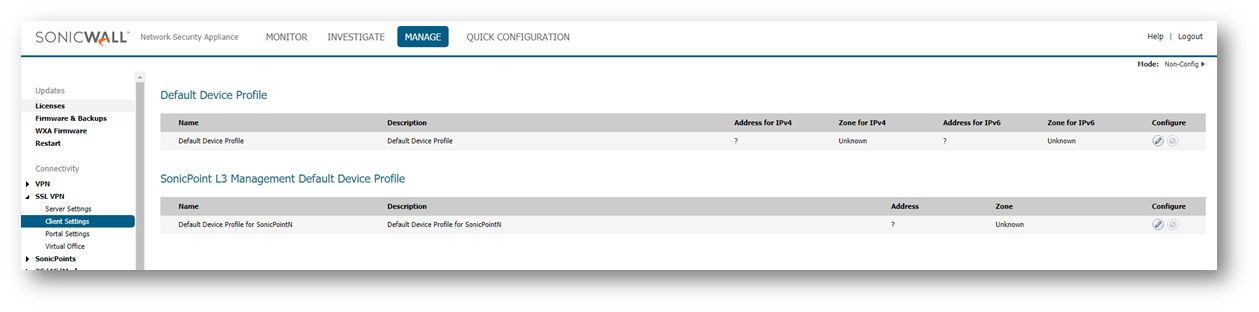

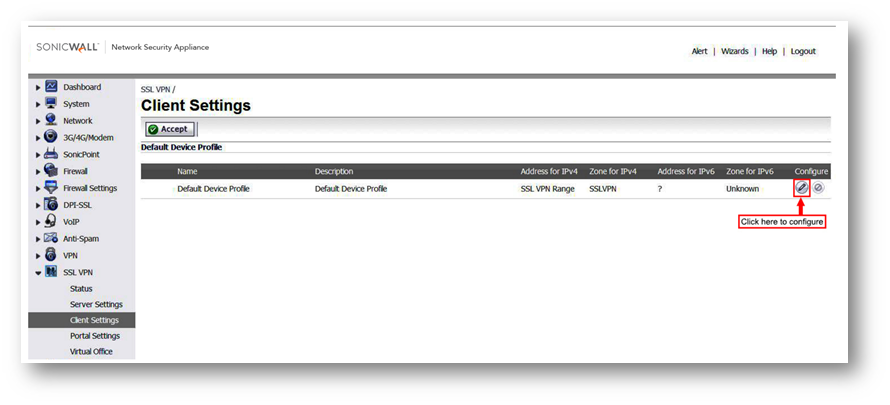

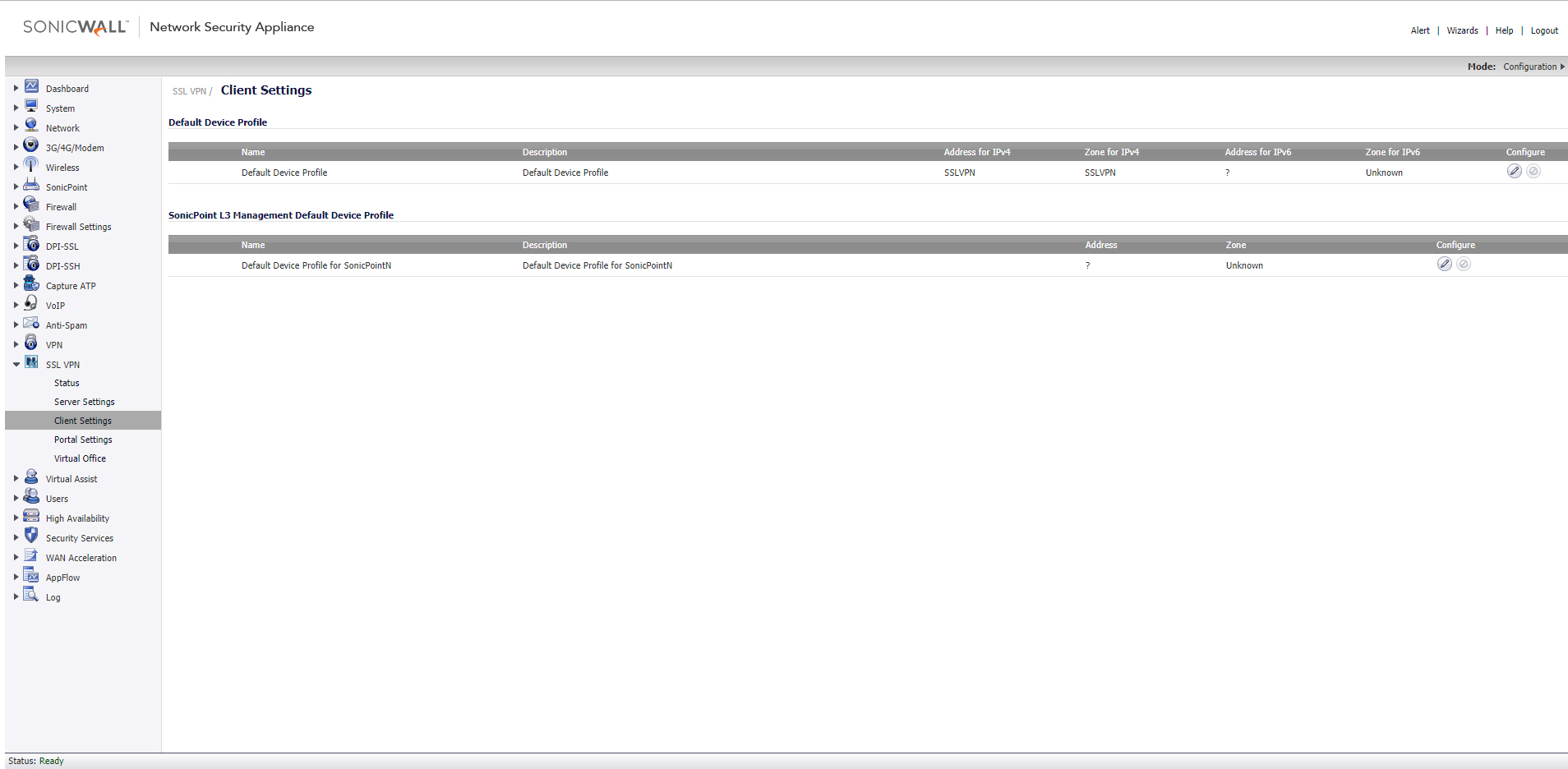

- Vá na página SSL VPN | Client Settings.

A página SSL VPN | Client Settings permite que o administrador configure as informações do intervalo de endereços do cliente e as configurações do NetExtender Client, sendo o mais importante onde o SSL-VPN terminará (por exemplo, na LAN neste caso) e quais IPs serão dados para conectar clientes.

ATENÇÃO: NetExtender não pode fazer parte de uma Interface que é emparelhada com outra Interface usando o Modo Bridge Camada 2. Isso inclui interfaces ligadas com uma interface WLAN. As interfaces que estão configuradas com o Modo Bridge Camada 2 não estão listadas no menu suspenso da Interface "SSLVPN Client Address Range". Para a limitação do NetExtender, uma interface deve ser configurada como Zona LAN, DMZ, WLAN ou Personalizada Trusted, Public ou Wireless, e também configurada com a atribuição do IP como "Static".

ATENÇÃO: NetExtender não pode fazer parte de uma Interface que é emparelhada com outra Interface usando o Modo Bridge Camada 2. Isso inclui interfaces ligadas com uma interface WLAN. As interfaces que estão configuradas com o Modo Bridge Camada 2 não estão listadas no menu suspenso da Interface "SSLVPN Client Address Range". Para a limitação do NetExtender, uma interface deve ser configurada como Zona LAN, DMZ, WLAN ou Personalizada Trusted, Public ou Wireless, e também configurada com a atribuição do IP como "Static". - Clique no botão Configure para o Default Device Profile.

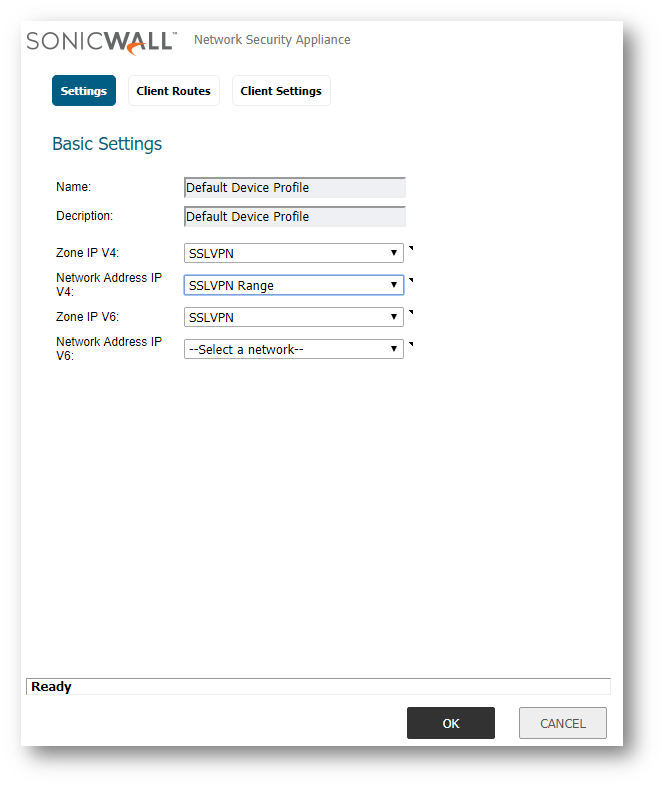

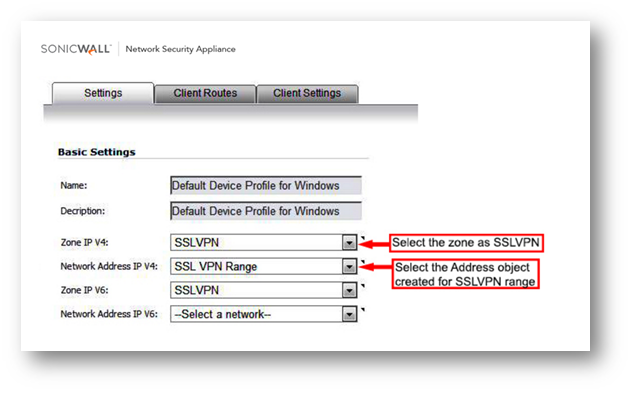

- Defina a Zone IP V4 como SSLVPN. Defina Network Address IP V4 como o Objeto de Endereço que você criou anteriormente (SSLVPN Range).

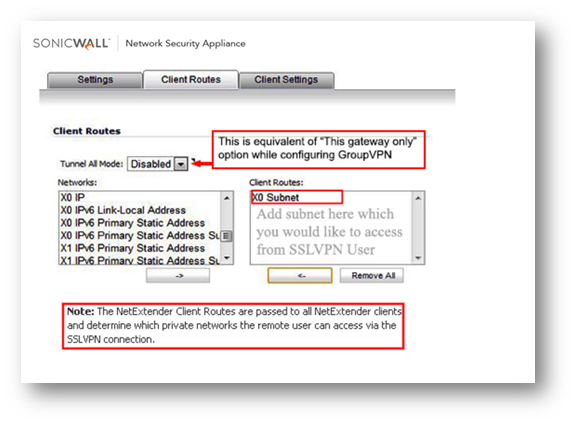

- A guia Client Routes permite que o Administrador controle o acesso de rede que os usuários SSL VPN são permitidos. As rotas do NetExtender Client são passadas para todos os clientes do NetExtender e são usadas para governar as redes e recursos que os usuários remotos podem acessar através da conexão SSL VPN.

ATENÇÃO: Todos os usuários de SSL VPN podem ver essas rotas, mas sem acesso VPN apropriado em seu Usuário ou Grupo, não poderão acessar tudo o que for mostrado nas rotas. Certifique-se de configurar o Acesso da VPN de forma adequada.

ATENÇÃO: Todos os usuários de SSL VPN podem ver essas rotas, mas sem acesso VPN apropriado em seu Usuário ou Grupo, não poderão acessar tudo o que for mostrado nas rotas. Certifique-se de configurar o Acesso da VPN de forma adequada.

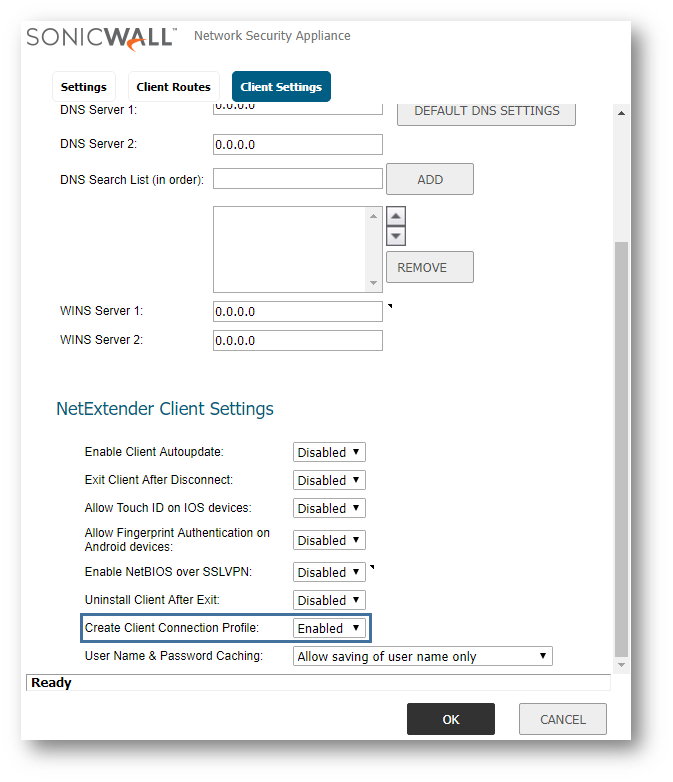

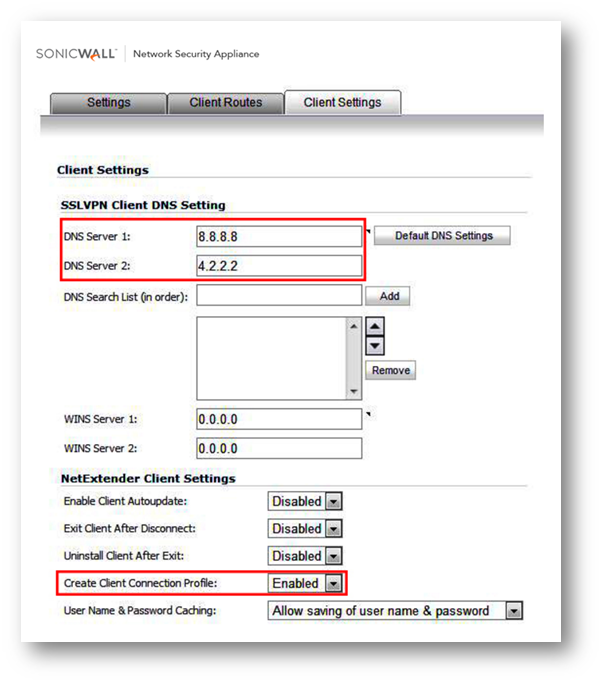

- Na guia Client Settings permite que o Administrador insira informações de DNS, WINS e Suffix enquanto também controla o armazenamento em cache de senhas, nomes de usuário e o comportamento do NetExtender client.

- Insira as informações necessárias de DNS / WINS e um Suffix de DNS se os usuários de SSL VPN precisam encontrar recursos de Domínio por nome.

- Habilite Create Client Connection Profile - O NetExtender Client criará um perfil de conexão gravando o nome do Servidor SSL VPN, o Nome de Domínio e, opcionalmente, o nome de usuário e a senha.

Adicionando Usuários ao Grupo de Serviços SLVPN

Usuários do NetExtender podem se autenticar como um usuário local no SonicWall ou como um membro de um grupo apropriado através do LDAP. Este artigo abordará a configuração de Usuários Locais, no entanto, se você estiver interessado em usar o LDAP, veja em How to Configure LDAP Authentication for SSL-VPN Users.

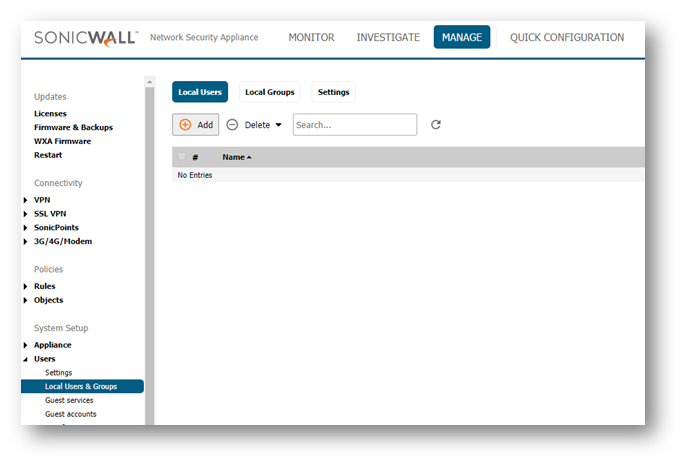

- Navegue em Users | Local Users & Groups e adicione um novo usuário se necessário, clicando no botão Add.

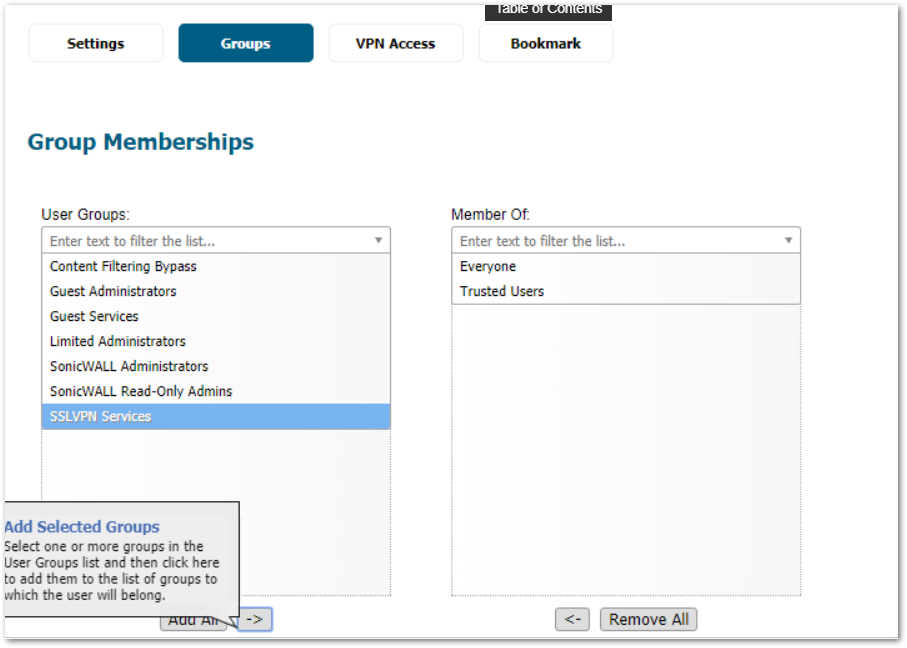

- Na guia Groups adicione SSLVPN Services no campo Member Of.

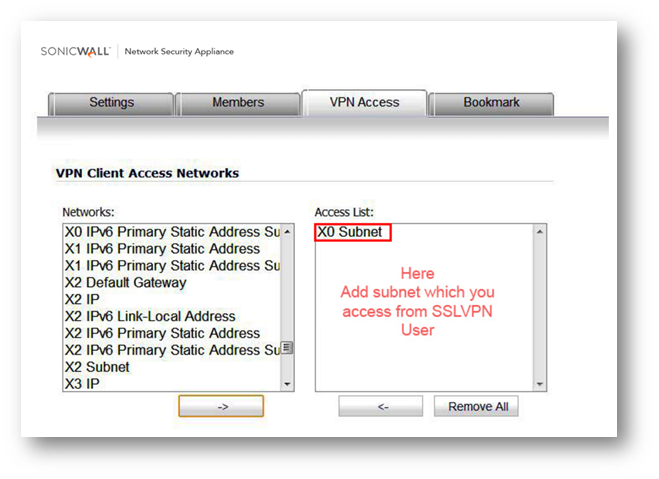

- Na guia VPN Access adicione as Subredes, Intervalos ou Endereços IP e Objetos de Endereço relevantes que combinam com o que o usuário precisa acessar via NetExtender.

ATENÇÃO: Usuários SSL VPN só poderão acessar recursos que combinem tanto o VPN Access quanto as Client Routes.

ATENÇÃO: Usuários SSL VPN só poderão acessar recursos que combinem tanto o VPN Access quanto as Client Routes.

- Clique em OK para salvar as configurações e feche a janela.

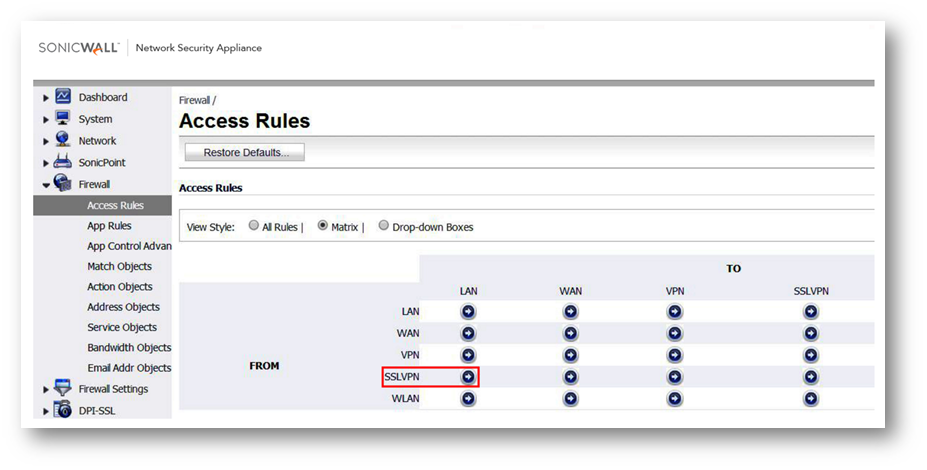

Checando informações de Regras de Acesso para Zona SSLVPN

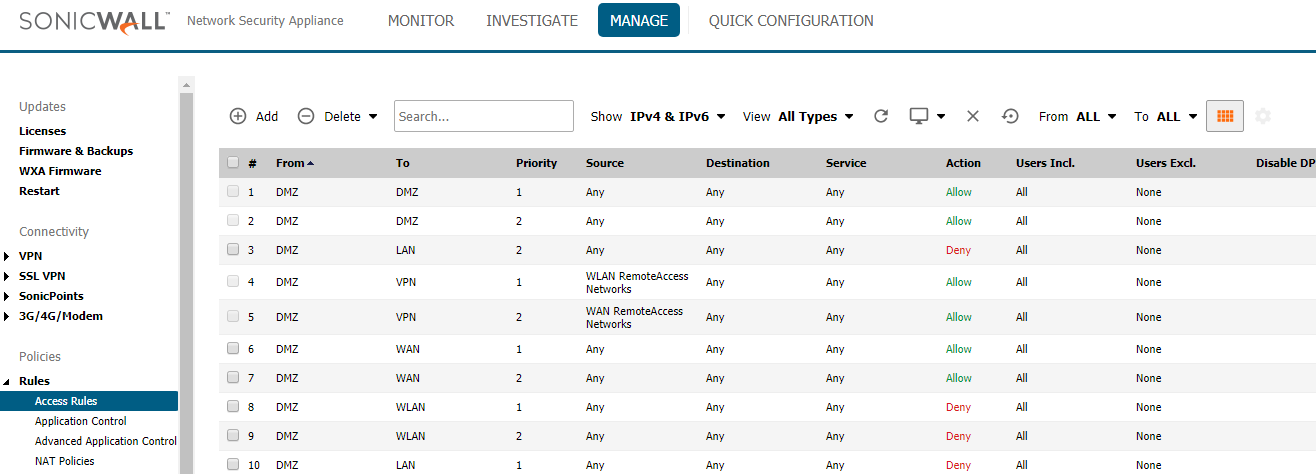

- Navegue em Rules | Access Rules.

- Acesse as regras SSLVPN para LAN rules através das opções de Zona ou no botão de matriz em destaque abaixo.

- Você precisará criar regras de acesso semelhantes à imagem abaixo, permitindo que os IPs SSLVPN acessem seus dispositivos finais pretendidos.

NOTA: Isso não concede acesso a todos os usuários, o acesso individual ainda é concedido aos usuários com base em seu acesso VPN e rotas SSLVPN. As regras de acesso são necessárias para que o firewall permita esse tráfego.

NOTA: Isso não concede acesso a todos os usuários, o acesso individual ainda é concedido aos usuários com base em seu acesso VPN e rotas SSLVPN. As regras de acesso são necessárias para que o firewall permita esse tráfego.

- Se os usuários da SSLVPN precisam acessar recursos em outras Zonas, como a DMZ ou uma Zona personalizada, verifique ou adicione essas Regras de acesso. Se você não tiver certeza de como criar uma Regra de acesso, veja em How to Enable Port Forwarding and Allow Access to a Server Through the SonicWall.

Testando a Conexão

- Baixe e instale o SonicWall NetExtender ou o SonicWall Mobile Connect. O NetExtender está disponível no MySonicWall.com ou na página Virtual Office no SonicWall. O SonicWall Mobile Connect está disponível na App Store, Windows Store ou Apple Store, dependendo do seu Sistema Operacional.

- Se estiver usando o NetExtender, insira o seguinte.

- Endereço IP ou URL da interface WAN da SonicWall, seguido do número da Porta

EXEMPLO: https://www.sslvpnurlgoeshere.com:4433

EXEMPLO: https://www.sslvpnurlgoeshere.com:4433 - Nome do Usuário

- Senha

- Domínio

- Endereço IP ou URL da interface WAN da SonicWall, seguido do número da Porta

- Se estiver usando o Mobile Connect, insira o seguinte.

- Nome da Conexão

DICA: Este é um nome amigável para o seu dispositivo

DICA: Este é um nome amigável para o seu dispositivo - Endereço IP ou URL da interface WAN da SonicWall, seguido do número da porta.

NOTA: O Mobile Connect solicitará Usuário e Senha depois de poder verificar a conexão com o SonicWall. Isso é um pouco diferente do NetExtender. Se você estiver logando em um PC, talvez seja necessário fazer referência ao seu domínio no campo do usuário através do formato do usuario@dominio.

NOTA: O Mobile Connect solicitará Usuário e Senha depois de poder verificar a conexão com o SonicWall. Isso é um pouco diferente do NetExtender. Se você estiver logando em um PC, talvez seja necessário fazer referência ao seu domínio no campo do usuário através do formato do usuario@dominio.

- Nome da Conexão

- A conexão deve estabelecer e o usuário deve poder acessar os recursos apropriados.

DICA: O Ping é uma ótima ferramenta para testar o acesso aos recursos assim que a conexão VPN foi estabelecida. Se o Ping for "Timing Out", é aconselhável executar um Packet Monitor no SonicWall para determinar o que está acontecendo com o tráfego. Tenha em mente que os pings para o SonicWall são considerados tráfego de gerenciamento e exigem regras de acesso específicas para permitir esse tráfego.

DICA: O Ping é uma ótima ferramenta para testar o acesso aos recursos assim que a conexão VPN foi estabelecida. Se o Ping for "Timing Out", é aconselhável executar um Packet Monitor no SonicWall para determinar o que está acontecendo com o tráfego. Tenha em mente que os pings para o SonicWall são considerados tráfego de gerenciamento e exigem regras de acesso específicas para permitir esse tráfego.

Resolution for SonicOS 6.2 and Below

The below resolution is for customers using SonicOS 6.2 and earlier firmware. For firewalls that are generation 6 and newer we suggest to upgrade to the latest general release of SonicOS 6.5 firmware.

Criando um objeto de endereço para o intervalo de endereços IPv4 SSLVPN

- Faça o login no SonicWall management GUI.

- Vá em Network | Address Objects e clique em Add... na parte inferior da página.

- Na janela pop-up, insira as informações para o seu intervalo SSL VPN. Segue um exemplo de intervalo:

- Name: SSL VPN Range

DICA: Este é apenas um nome amigável usado para administração.

DICA: Este é apenas um nome amigável usado para administração. - Zone: SSLVPN

- Type : Range

- Starting IP Address: 192.168.168.100

- Ending IP Address: 192.168.168.110

Configuração SSLVPN

- Vá na página SSL-VPN | Server Settings.

- Clique na Bolha Vermelha para WAN, ela deve se tornar Verde. Isso indica que as Conexões SSL VPN serão permitidas na Zona WAN.

- Defina o Cipher Method, SSL VPN Port, e Domain como desejado. Cipher Method indica a força da estrutura da Chave Pública usada para a conexão da VPN e a SSL VPN Port bem como o Domain são usados para Login do usuário.

NOTE: A partir do Firmware 6.2.x, as opções Cipher serão removidas da aba Server Settings.

NOTE: A partir do Firmware 6.2.x, as opções Cipher serão removidas da aba Server Settings.

A página SSL VPN | Client Settings permite que o administrador configure as informações do intervalo de endereços do cliente e as configurações do NetExtender Client, sendo o mais importante é o local onde o SSL-VPN terminará (por exemplo, na LAN neste caso) e quais IPs serão liberados para conectar clientes. Finalmente, selecione de onde os usuários devem poder fazer o login.

ATENÇÃO:O NetExtender não pode fazer parte de uma Interface que é emparelhada com outra Interface usando o Modo Bridge Camada 2. Isso inclui interfaces ligadas com uma interface WLAN. As interfaces que estão configuradas com o Modo Bridge Camada 2 não estão listadas no menu suspenso da Interface "SSLVPN Client Address Range". Para a limitação do NetExtender, uma interface deve ser configurada como Zona LAN, DMZ, WLAN ou Personalizada Trusted, Public ou Wireless, e também configurada com a atribuição do IP como "Static".

ATENÇÃO:O NetExtender não pode fazer parte de uma Interface que é emparelhada com outra Interface usando o Modo Bridge Camada 2. Isso inclui interfaces ligadas com uma interface WLAN. As interfaces que estão configuradas com o Modo Bridge Camada 2 não estão listadas no menu suspenso da Interface "SSLVPN Client Address Range". Para a limitação do NetExtender, uma interface deve ser configurada como Zona LAN, DMZ, WLAN ou Personalizada Trusted, Public ou Wireless, e também configurada com a atribuição do IP como "Static". - Clique no botão Configure para o Default Device Profile como mostrado abaixo.

NOTA: A partir do Firmware 6.2.x, a opção Default Device Profile será adicionada na guia Client settings.

NOTA: A partir do Firmware 6.2.x, a opção Default Device Profile será adicionada na guia Client settings.

- Defina Zone IP V4 como SSLVPN. Defina Network Address IP V4 como o Objeto de Endereço que você criou anteriormente (Intervalo SSLVPN).

TIP: A guia Client Routes permite que o Administrador controle o acesso de rede que os usuários SSL VPN são permitidos. As rotas do NetExtender Client são passadas para todos os clientes do NetExtender e são usadas para governar as redes e recursos que os usuários remotos podem acessar através da conexão SSL VPN.

TIP: A guia Client Routes permite que o Administrador controle o acesso de rede que os usuários SSL VPN são permitidos. As rotas do NetExtender Client são passadas para todos os clientes do NetExtender e são usadas para governar as redes e recursos que os usuários remotos podem acessar através da conexão SSL VPN. ATENÇÃO: Todos os usuários de SSL VPN podem ver essas rotas, mas sem acesso VPN apropriado em seu Usuário ou Grupo, não poderão acessar tudo o que for mostrado nas rotas. Certifique-se de configurar o Acesso da VPN de forma adequada.

ATENÇÃO: Todos os usuários de SSL VPN podem ver essas rotas, mas sem acesso VPN apropriado em seu Usuário ou Grupo, não poderão acessar tudo o que for mostrado nas rotas. Certifique-se de configurar o Acesso da VPN de forma adequada.

- A guia Client Settings permite que o Administrador insira informações de DNS, WINS e Suffix enquanto também controla o armazenamento em cache de senhas, nomes de usuário e o comportamento do NetExtender client.

- Insira as informações necessárias de DNS / WINS e um Suffix de DNS se os usuários de SSL VPN precisam encontrar recursos de Domínio por nome.

- Habilite Create Client Connection Profile - O NetExtender Client criará um perfil de conexão gravando o nome do Servidor SSL VPN, o Nome de Domínio e, opcionalmente, o nome de usuário e a senha.

Adicionando Usuários ao Grupo de Serviços SLVPN

Usuários do NetExtender podem se autenticar como um usuário local no SonicWall ou como um membro de um grupo apropriado através do LDAP. Este artigo abordará a configuração de Usuários Locais, no entanto, se você estiver interessado em usar o LDAP, veja em How to Configure LDAP Authentication for SSL-VPN Users.

- Navegue em Users | Local Users e adicione um novo usuário se necessário, clicando no botão Add User.

- Na guia Members adicione SSL-VPN Services no campo Member Users and Groups.

- Na guia VPN Access adicione as Subredes, Intervalos ou Endereços IP e Objetos de Endereço relevantes que combinam com o que o usuário precisa acessar via NetExtender.

ATENÇÃO:Usuários SSL VPN só poderão acessar recursos que combinem tanto o VPN Access quanto as Client Routes.

ATENÇÃO:Usuários SSL VPN só poderão acessar recursos que combinem tanto o VPN Access quanto as Client Routes.

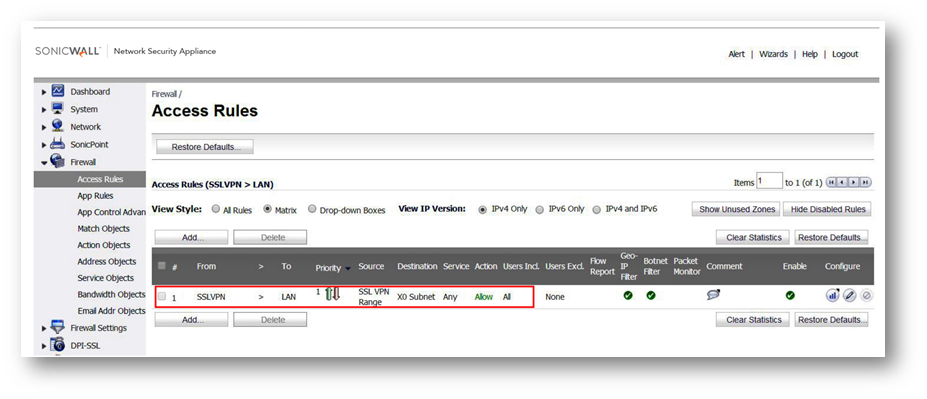

Checando informações de Regras de Acesso para Zona SSLVPN

- Navegue em Firewall | Access Rules e abra as regras de acesso de SSLVPN para LAN, conforme indicado na imagem abaixo.

- Você deve ver uma Regra de acesso criada automaticamente de acordo com a imagem abaixo. Caso contrário, recrie a regra conforme mostrado abaixo.

- Se os usuários da SSLVPN precisam acessar recursos em outras Zonas, como a DMZ ou uma Zona personalizada, verifique ou adicione essas Regras de acesso. Se você não tiver certeza de como criar uma Regra de acesso, veja em How to Enable Port Forwarding and Allow Access to a Server Through the SonicWall.

Testando a Conexão

- Baixe e instale o SonicWall NetExtender ou o SonicWall Mobile Connect. O NetExtender está disponível no MySonicWall.com ou na página Virtual Office no SonicWall. O SonicWall Mobile Connect está disponível na App Store, Windows Store ou Apple Store, dependendo do seu Sistema Operacional.

- Se estiver usando o NetExtender, insira o seguinte.

- Endereço IP ou URL da interface WAN da SonicWall, seguido do número da porta

- Nome do Usuário

- Senha

- Domínio

- Se estiver usando o Mobile Connect, insira o seguinte.

- Endereço IP ou URL da interface WAN da SonicWall, seguido do número da porta

- Domínio

NOTA: O Mobile Connect solicitará Usuário e Senha depois de poder verificar a conexão com o SonicWall. Isso é um pouco diferente do NetExtender.

NOTA: O Mobile Connect solicitará Usuário e Senha depois de poder verificar a conexão com o SonicWall. Isso é um pouco diferente do NetExtender.

- A conexão deve estabelecer e o usuário deve poder acessar os recursos apropriados.

DICA: O Ping é uma ótima ferramenta para testar o acesso aos recursos assim que a conexão VPN foi estabelecida. Se o Ping for "Timing Out", é aconselhável executar um Packet Monitor no SonicWall para determinar o que está acontecendo com o tráfego

DICA: O Ping é uma ótima ferramenta para testar o acesso aos recursos assim que a conexão VPN foi estabelecida. Se o Ping for "Timing Out", é aconselhável executar um Packet Monitor no SonicWall para determinar o que está acontecendo com o tráfego

Related Articles

- Como aumentar o período de tempo limite de inatividade

- Como adicionar um servidor Clearpass em um firewall SonicWall

- Como exportar relatórios de segurança DNS para CSV

Categories

- Firewalls > SonicWall SuperMassive 9000 Series > SSLVPN

- Firewalls > SonicWall SuperMassive E10000 Series > SSLVPN

- Firewalls > TZ Series > SSLVPN

- Firewalls > NSa Series > SSLVPN

- Firewalls > NSv Series > SSLVPN

YES

YES NO

NO