Pourquoi la 5G doit commencer par un accès sécurisé au réseau

La 5G est porteuse de promesses considérables, mais aussi de risques accrus. Voici les éléments dont vous devez tenir compte pour sécuriser votre réseau en prévision de cette technologie qui change la donne.

La toute dernière norme de connectivité cellulaire, la 5G, a fait passer les performances sans fil à la vitesse supérieure. Outre l’amélioration des débits, de l’efficacité et de la latence, la 5G sera en mesure de prendre en charge un nombre considérable d’appareils et de connexions simultanées.

L’architecture définie par logiciel de la 5G, et notamment la sécurité de la 5G, fait apparaître des cas d’utilisation qui n’étaient pas imaginables auparavant. La 5G est la première génération de technologie cellulaire conçue dans une optique de virtualisation et de technologie basée sur le cloud. Grâce aux technologies cloud, l’exécution des logiciels peut désormais être déconnectée du matériel physique spécifique en utilisant les technologies SDN (Software Defined Networking) et NFV (Network Function Virtualization).

La sécurité mobile a considérablement évolué depuis l’époque de la 4G, et la norme 5G actuelle offre de puissantes capacités de sécurité, telles que des fonctions d’authentification des utilisateurs, de chiffrement du trafic, de sécurisation du signal et de confidentialité des utilisateurs. Cependant, la technologie étant récente et en pleine évolution, il n’existe pour l’heure aucune définition officielle du concept de « sécurité 5G ».

Alors que les réseaux 5G sont encore en mode déploiement et expansion, l’introduction de produits et de services non testés et non vérifiés compatibles avec la 5G a permis aux pirates d’exploiter la nouvelle technologie et architecture.

Avec l’accélération de l’adoption de la 5G, les entreprises auront besoin de niveaux de sécurité réseau et de fiabilité plus élevés pour protéger à la fois leurs utilisateurs et leurs applications vitales. En voici quelques raisons :

- La 5G favorise la transformation numérique, mais aussi de nouvelles opportunités pour la cybercriminalité.

- La migration des applications et des fonctions réseau vers le cloud, parallèlement à la segmentation du réseau, ouvre de nouvelles surfaces d’attaque.

- L’augmentation constante du nombre de terminaux et l’adoption de schémas de travail distribué ou à distance redéfinissent chaque jour le périmètre du réseau.

- La visibilité des réseaux et des menaces conduit à une augmentation de la surface d’attaque, créant ainsi de nouveaux points d’entrée pour les pirates.

- Ce périmètre de sécurité étendu et non défini est difficile à contrôler et à surveiller.

5G et accès sécurisé au réseau

La tâche des équipes de sécurité est colossale pour sécuriser leur réseau en vue de la 5G, y compris mettre en œuvre les bonnes stratégies pour les utilisateurs, les appareils et les applications. Les entreprises doivent adopter des modèles comme le ZTNA (Zero-Trust Network Access), qui permet aux équipes de sécurité de configurer des droits d’accès minimaux et granulaires, ainsi que l’authentification et l’autorisation de chaque utilisateur et appareil sur le réseau, ce qui réduit considérablement les risques d’infiltration de votre réseau par des pirates.

En mettant l’accent sur l’élimination de la confiance implicite et la nécessité de valider chaque demande d’accès, le ZTNA établit une nouvelle façon sécurisée de progresser. Un cadre Zero Trust garantit une visibilité et un contrôle complets de l’infrastructure 5G, y compris des appareils qui s’y connectent, des interfaces réseau, des applications et des charges de travail. La sécurité Zero Trust, associée à la visibilité des utilisateurs et des appareils, peut aider les entreprises à identifier rapidement les diverses menaces qui pèsent sur la sécurité et à y réagir.

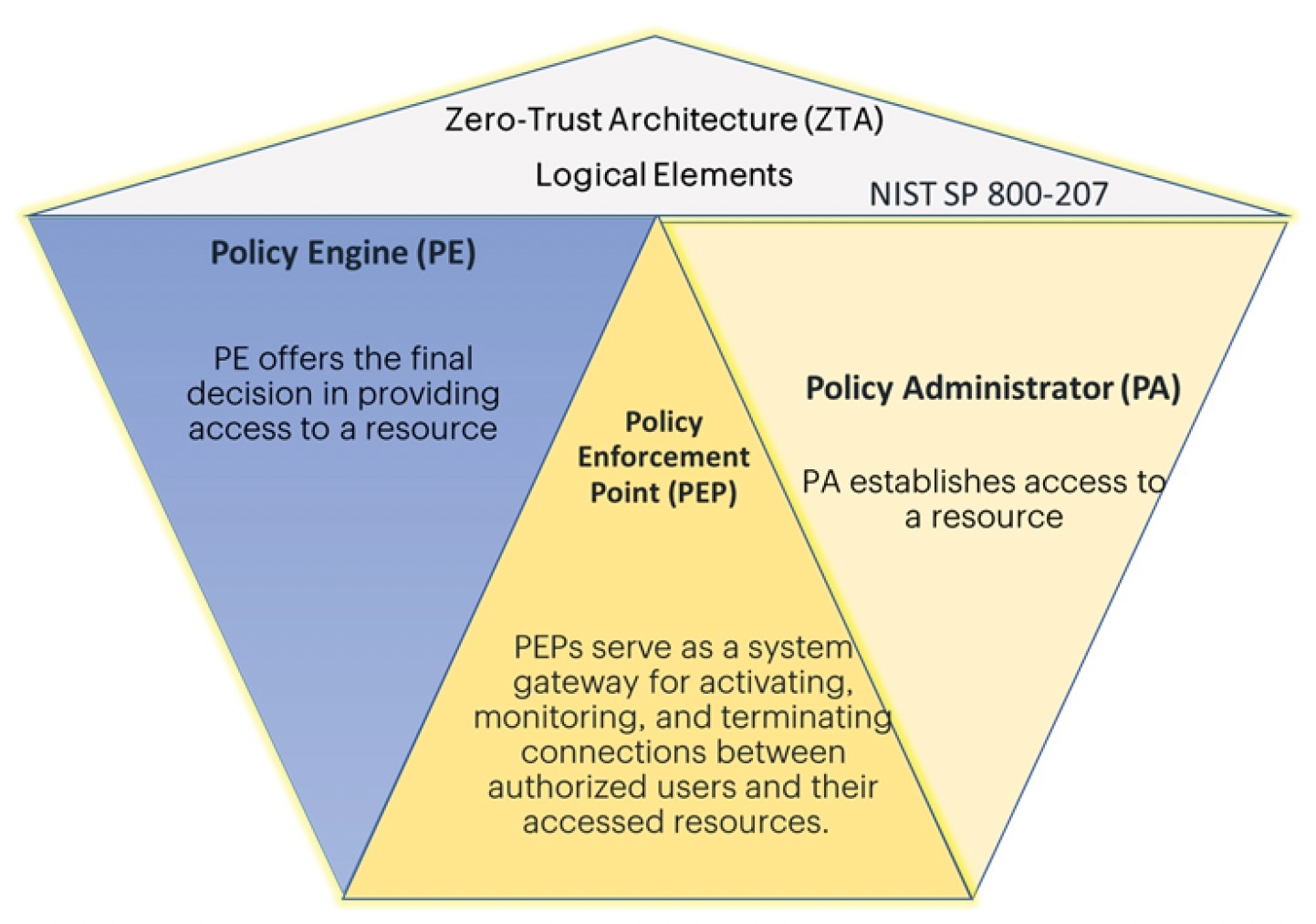

Le ZTNA est suffisamment flexible pour être adapté à différents systèmes. L’architecture Zero Trust de la 5G est globale, intégrant le réseau d’accès radio, le réseau de transport et le réseau cœur, et comporte plusieurs couches. La sécurité des éléments logiques de l’architecture Zero Trust (selon la définition du NIST SP 800-207) établit la confiance dans l’identité et l’appareil de l’utilisateur, une visibilité améliorée de bout en bout et le contrôle de chaque appareil accédant au réseau à l’aide de n’importe quel modèle de déploiement cloud. Voici l’architecture Zero Trust logique pour la 5G (selon le NIST SP 800-207) qui peut être utilisée par les systèmes 3GPP :

Ensemble, les composants PE (Policy Engine) et PA (Policy Administrator) forment le PDP (Policy Decision Point), qui prend des décisions appliquées par le PEP (Policy Enforcement Point). Les cadres de stratégies sont employés dans les systèmes 3GPP pour gérer l’accès aux ressources dans différents domaines de sécurité.

Tout en adoptant les principes de la sécurité Zero Trust pour la 5G, les entreprises peuvent améliorer la sécurité sous plusieurs angles :

- Privilège minimum : permet un accès précis, associé à un contexte, aux fonctions du réseau 5G.

- Validation de l’identité : définit l’identité pour englober tous les utilisateurs et les appareils ayant besoin d’accéder à des ressources protégées.

- Segmentation du réseau : protège les données sensibles et les applications critiques en s’appuyant sur la segmentation du réseau, empêchant ainsi tout déplacement latéral.

- Stratégies de sécurité : met en œuvre des stratégies de sécurité 5G précises pour un contrôle granulaire des données et des applications.

- Validation continue : élimine la confiance implicite et valide en continu chaque étape de l’interaction numérique.

- Protection des charges de travail de la fonction réseau cloud native (CNF) : protège la CNF s’exécutant sur un cloud public ou privé tout au long du cycle de vie Intégration continue/Déploiement continu.

- Surveillance et audits : surveille toutes les interactions entre les utilisateurs, les appareils et les fonctions réseau à différentes couches.

La conclusion est la suivante : le ZTNA pour la 5G offre aux entreprises l’occasion de repenser la sécurité des utilisateurs, des applications et de l’infrastructure, et de s’assurer qu’elle est évolutive et durable pour les environnements modernes de type cloud, SDN et open source, tout en soutenant une voie plus fluide et efficace vers la transformation numérique.

Share This Article

An Article By

An Article By

Rishabh Parmar

Rishabh Parmar